שיטות עבודה מומלצות לאבטחת שרת

שמירה על שרת מאובטח היא חיונית להגנה על השחקנים, הסקריפטים והנתונים מפני איומים פוטנציאליים. בצעו את השיטות המומלצות הבאות כדי לאבטח את השרת שלכם ב-FiveM.

שלב 1: יישום רשימת כניסה מאושרת (Whitelisting)

-

השתמשו במערכת רשימת כניסה מאושרת כדי לשלוט מי יכול להיכנס לשרת:

- סקריפטים רבים הזמינים בחנות The A Team תומכים בפונקציונליות זו.

- לחלופין, הגדירו רשימת כניסה מאושרת מבוססת בסיס נתונים באמצעות SQL.

-

עדכנו באופן קבוע את רשימת הכניסה כדי להוסיף או להסיר שחקנים לפי הצורך.

שלב 2: אבטחת קובצי קונפיגורציה של השרת

-

הגבל גישה לקבצי קונפיגורציה קריטיים כגון

server.cfg:- וודאו שרק אדמינים מהימנים מקבלים גישה.

- אחסנו נתונים רגישים (כגון פרטי גישה לבסיס נתונים) בקובץ סביבה (

.env) במקום ישירות ב-server.cfg.

-

השתמשו בהצפנה להגנה על מידע רגיש.

שלב 3: הגדרת הגנה מפני קריסות ומתקפות DDoS

-

הוסיפו את ההגדרות הקריטיות הבאות לקובץ

server.cfgשלכם כדי להגן על השרת ממגוון וקטורי תקיפה:# הגדרות הגנה מפני קריסות ומתקפות DDoS בשכבה 7 set sv_requestParanoia 3 # חוסם מתקפות L7 DDoS על ידי הגבלת בקשות HTTP set sv_endpointprivacy true # משפר את אבטחת נקודות הקצה של השרת set sv_forceIndirectListing true # מחייב רשימת שרתים עקיפה set sv_useDirectListing true # עובד יחד עם רשימה עקיפה להגנה משופרת # הגנה על תהליך האימות set sv_authMinTrust 4 # דורש רמת אמון גבוהה יותר לזיהוי זהות set sv_authMaxVariance 5 # שולט בהסתברות לשינוי זהות משתמש -

ההגדרות הללו מספקות מספר שכבות הגנה:

- הגנה מפני מתקפות L7 DDoS: הפקודה

sv_requestParanoiaחוסמת מתקפות מבוססות HTTP על ידי הגבלת הגישה לנקודות הקצה של השרת - מניעת קריסות שרת: השילוב של הגדרות פרטיות נקודות הקצה והגדרות רשימת השרתים עוזר למנוע ניסיונות קריסה נפוצים

- אבטחת תהליך האימות: דרישות אימות מחמירות יותר מונעות מתקפות התחזות

- הגנה מפני מתקפות L7 DDoS: הפקודה

-

מידע מפורט על הפרמטרים:

-

sv_requestParanoia:

- מסייע להתמודד עם מתקפות הצפה מבוססות פרוקסי (HTTP Flood)

- ערכים 2 ומעלה יחזירו את ההודעה “Nope” עבור נקודות הקצה info.json, dynamic.json ו-players.json

- ברירת מחדל: 0

- מידע נוסף: מדריך FiveM

-

sv_authMinTrust:

- מגדיר עד כמה סביר שמשתמש יזוהה כהתחזות

- טווח: 1-5 (1 = רמת אמון נמוכה, 5 = רמת אמון גבוהה ביותר)

- רמה 5 מציינת אימות תלת-שלבי חיצוני

- ברירת מחדל: 1

-

sv_authMaxVariance:

- קובע את הסיכוי לשינוי מזהה משתמש עבור ספקים כמו Steam, IP ו-License

- טווח: 1-5 (1 = שינוי נמוך, 5 = שינוי גבוה)

- ברירת מחדל: 5

-

-

הערות חשובות:

-

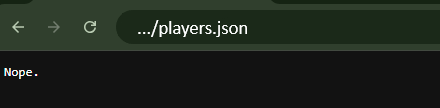

עם ההגדרה

sv_requestParanoia 3, נקודת הקצה/players.jsonתחזיר את ההודעה “Nope” לאחר הגישה הראשונה:

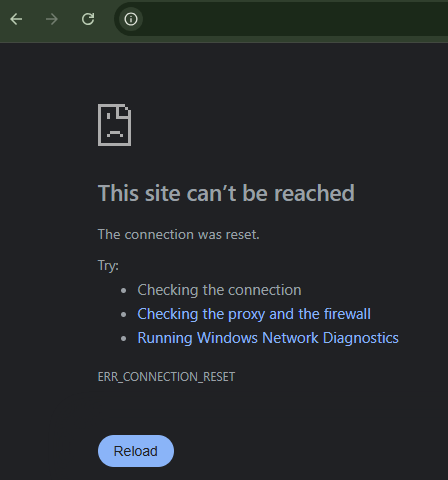

ניסיונות נוספים ייחסמו למשך מספר דקות:

-

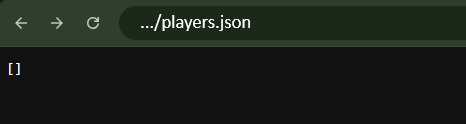

להשוואה, כך נראית תגובה משרת לא מוגן:

-

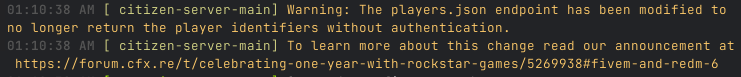

ייתכן שתבחינו באזהרה הבאה בקונסול של txAdmin שניתן להתעלם ממנה בבטחה:

זהו חלק משיפורי האבטחה של FiveM. לפרטים נוספים, ראו את ההודעה הרשמית.

-

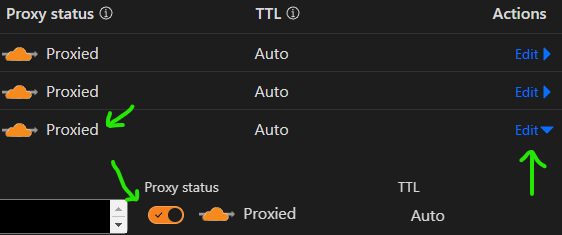

אם אתם משתמשים ב-Cloudflare או פרוקסים אחרים, קחו בחשבון שההגדרות הללו עשויות להשפיע על תפקוד הפרוקסי:

-

חשוב לבצע ניטור שוטף של לוגי השרת כדי לוודא שההגנות הללו פועלות בצורה אפקטיבית

-

שלב 4: הפעלת בדיקות תקינות סקריפטים

-

הוסיפו בדיקות תקינות לסקריפטים כדי למנוע שינויים לא מורשים:

- הגדירו תלות קבצים נכונה בקבצי

fxmanifest.luaשל הסקריפטים. - בדקו באופן קבוע שאף קבצים לא שונו ללא ידיעתכם.

- הגדירו תלות קבצים נכונה בקבצי

-

עקבו אחר הסקריפטים באמצעות כלי

resmonשל FiveM:resmon 1

שלב 5: מעקב אחר יומני השרת

-

סקרו באופן קבוע את יומני השרת כדי לאתר פעילויות חשודות:

- חפשו פעולות לא רגילות של שחקנים או ניסיונות חיבור כושלים.

- עקבו אחר שגיאות ואזהרות שעשויות להצביע על פגיעויות.

-

השתמשו בכלים כמו txAdmin לניהול יומנים ביעילות.

שלב 6: עדכון סקריפטים ותוכנת שרת

-

עדכנו את גרסאות השרת של FiveM לגרסה האחרונה:

- הורידו עדכונים מהאתר הרשמי של FiveM.

- אתחלו את השרת כדי להחיל את העדכונים.

-

עדכנו סקריפטים שנרכשו מחנות The A Team לגרסאות האחרונות.

שלב 7: הגבלת גישה לאדמינים

- העניקו תפקידי אדמין באופן סלקטיבי רק לאנשים מהימנים.

- השתמשו בהרשאות מבוססות תפקידים כדי להגביל גישה לפקודות או תכונות רגישות.

שלב 8: הגנה מפני מתקפות DDoS

- השתמשו בספק אירוח שמציע הגנה מפני מתקפות DDoS.

- עקבו אחר תעבורת הרשת כדי לזהות עליות חריגות.

שלב 9: ביצוע גיבויים באופן קבוע

- תזמנו גיבויים קבועים של קבצי השרת ובסיס הנתונים.

- אחסנו גיבויים במקום בטוח, מחוץ לאתר השרת, כדי להבטיח שיחזור במקרה של אובדן נתונים.

שמירה על אבטחת השרת דורשת ערנות ופעולות מנע. על ידי יישום השיטות המומלצות הללו, תוכלו להגן על השרת שלכם ב-FiveM ולספק סביבת משחק בטוחה לקהילה שלכם.